Tables de chiffrement utilisées par Jean-Jacques Rousseau en 1767

- Type de publication : Chapitre d’ouvrage

- Ouvrage : Œuvres complètes. Tome XVI B. 1767-1770

- Pages : 14 à 28

- Collection : Bibliothèque du xviiie siècle, n° 50

- Thème CLIL : 3439 -- LITTÉRATURE GÉNÉRALE -- Oeuvres classiques -- Moderne (<1799)

- EAN : 9782406107835

- ISBN : 978-2-406-10783-5

- ISSN : 2258-3556

- DOI : 10.15122/isbn.978-2-406-10783-5.p.0014

- Éditeur : Classiques Garnier

- Mise en ligne : 22/02/2021

- Langue : Français

Nous proposons en ouverture de ce volume XVI des Œuvres complètes une étude de Valérie Nachef et Jacques Patarin relative aux modes de chiffrement utilisés par Rousseau. Les lecteurs d’« humanités » pourraient trouver ces considérations « chiffrées » bien arides. Elles comportent pourtant deux intérêts majeurs. D’une part, elles nous rappellent combien le xviiie siècle était sinon friand du moins familier de ces procédures de détournement, de dissimulation, de contournement du sens – réservées aujourd’hui aux seuls « chiffreurs » des missions diplomatiques ou aux héros de romans d’espionnage. Elles nous permettent d’autre part de véritablement entrer, fût-ce par cette porte réellement dérobée, dans l’œuvre d’un Jean-Jacques Rousseau toujours attentif à ces substitutions d’identité (ne se renie-t-il pas lui-même jusqu’à devenir Renou ?), aux manipulations de langage ou à ses errements – une œuvre, en d’autres termes, à proprement déchiffrer comme on le ferait (et ne s’agit-il pas de cela aussi ?) d’une partition de musique.

Nous présentons après l’introduction de Valérie Nachef et Jacques Patarin les six folios qui constituent l’intégralité du MsR 54 de la Bibliothèque Publique et Universitaire de Neuchâtel. Nous remercions Mme Martine Noirjean de Ceuninck et M. Thierry Châtelain de leur précieux concours.

15La lettre à Mme de Francueil

Une méthode élémentaire de chiffrement utilisée

par Jean-Jacques Rousseau en 1751

Le 20 avril 1751, Jean-Jacques Rousseau écrit une lettre à Mme de Francueil pour justifier l’abandon de ses enfants. Cette missive a été chiffrée, mais au moyen d’un chiffrement extrêmement simple. Chaque lettre est remplacée par le numéro correspondant dans l’alphabet : le a est représenté par le chiffre 1, et ainsi de suite. Les chiffres sont séparés par des points. La fin des mots est indiquée par un point au-dessus de la ligne, la fin d’une phrase est signalée par une croix au-dessus de la ligne. L’apostrophe est représentée par deux points. Naturellement, avec ce mode de chiffrement, il est très facile de retrouver le texte clair.

La méthode utilisée fait penser à une méthode enfantine et suggère que, en dépit de son poste de chiffreur à Venise, Rousseau ne connaissait qu’imparfaitement les techniques de chiffrement en 1751.

Déjà, Jules César, lors de la guerre des Gaules, décalait l’alphabet de trois lettres, alors qu’ici il n’est pas décalé mais remplacé par des chiffres. Même si chaque lettre était remplacée par un chiffre entre 1 et 26 sans nécessairement respecter un ordre ou un décalage fixe (par exemple A serait 13, B serait 5, C serait n’importe quelle valeur distincte de 13 et 5, et ainsi de suite) et que cette transformation restât secrète, il serait facile de déchiffrer les messages, en utilisant par exemple les fréquences d’apparition des lettres dans la langue française. L’indication de la fin des mots et des phrases par un signe est également une très mauvaise idée, car elle fournit aisément beaucoup d’indications.

Il est probable que Rousseau ait chiffré cette lettre en raison de son côté embarrassant : l’émotion a sans doute joué, dans cette décision, un rôle non négligeable. Il souhaitait se justifier auprès de Mme de Francueil, mais il ne voulait pas que cette lettre fût connue d’un grand nombre de personnes.

Ceci explique peut-être le fait que, par la suite, Rousseau développera des techniques de chiffrement bien plus complexes, et plus proches des méthodes connues au xviiie siècle.

16Les tables de chiffrement utilisées

par Jean-Jacques Rousseau en 1767

Le chiffrement : généralités

Pour communiquer de manière secrète, depuis l’Antiquité, les hommes ont eu recours à la cryptographie qui permet de chiffrer les messages à l’aide de codes ou de clés. Ces méthodes ont évolué et se sont améliorées au cours des siècles.

Il faut tenir compte du fait qu’un adversaire qui essaiera de casser le code (par exemple en retrouvant les clés ou les tables secrètes) peut avoir en sa possession différents éléments : par exemple plusieurs textes chiffrés avec le même code (en langage moderne on parle alors d’attaques « à chiffrés seuls »), ou encore un ou plusieurs textes clairs avec les textes chiffrés correspondants (« attaques à clairs connus »).

On peut distinguer deux périodes différentes pour l’élaboration des codes : celles qui ont été utilisées avant l’apparition des ordinateurs et celles qui ont été conçues ensuite.

Description des tables utilisées

par Jean-Jacques Rousseau

Pour communiquer de manière confidentielle avec Pierre-Alexandre Du Peyrou, Jean-Jacques Rousseau propose une puis deux tables de chiffrement en 1767. Ces tables sont dites « de nomenclateurs ». Au xviiie siècle, les nomenclateurs étaient une des techniques les plus couramment utilisées pour chiffrer des messages. Il est possible que Rousseau se soit intéressé aux techniques de chiffrement depuis 1751, puisque cette année-là, il avait chiffré avec une méthode élémentaire (a donne 1, b donne 2, et ainsi de suite) la lettre à Mme de Francueil pour justifier l’abandon de ses enfants. En 1767, les méthodes qu’il développe avec deux tables sont beaucoup plus complexes et marquent un progrès par rapport à la méthode de 1751. Il s’agit même d’un nomenclateur réellement élaboré correspondant à l’état de l’art pour les nomenclateurs de l’époque.

Dans un nomenclateur, les lettres de l’alphabet sont remplacées par des lettres, des chiffres ou d’autres symboles ; il s’agit donc d’une 17substitution. À cela s’ajoutent des lettres, chiffres ou symboles représentant des noms qui seront souvent utilisés ou encore des syllabes. Certains nombres peuvent être également représentés de cette manière. Ceci permet d’alléger le chiffrement. Une même lettre peut par ailleurs avoir différentes possibilités de chiffrement. Il arrive aussi que des symboles représentent un blanc. Il faut avoir avec soi la table de chiffrement et celle de déchiffrement. Les tables proposées par Rousseau contiennent ainsi plus de 500 mots.

La première table de chiffrement

Dans cette première table, Rousseau propose d’utiliser principalement des chiffres et aussi des lettres ou des groupes de deux ou trois lettres. Chaque groupe est suivi d’un point qui permet de repérer la séparation. Par exemple, pour coder la lettre a, on peut utiliser les chiffres 20., 111. ou 549. Le pronom que peut être chiffré par trois moyens : 32., h. ou encore 986. D’Alembert est indiqué par le chiffre 58. Il y a également la possibilité de retirer une ou plusieurs lettres dans un mot. Par exemple, up représente cet tandis que up. représente ce. Il est aussi possible d’annuler certains mots, lettres, chiffres ou syllabes : il suffit pour cela de mettre 89. après le symbole que l’on veut annuler. De même, le chiffre 797. signifie que l’on annule le symbole suivant. On remarque cependant quelques manques et quelques erreurs dans les tables chiffrantes et déchiffrantes, mais cela ne gêne pas leur utilisation, car même si un symbole manque, le sens du texte permet de retrouver le mot manquant. À titre d’exemple, on peut citer « sl = jeudi », « yy = homme » ou encore « zz = femme » qui ne figurent pas dans la table déchiffrante. Le groupe de lettres ccc. représente à la fois le chiffre 14 et le fragment « diffici ».

Avec cette table de chiffrement, Jean-Jacques Rousseau propose un entraînement avec le texte chiffré suivant :

eo.89.up.993.ti.59.600.983.75.41.512.911.406.69.798.861.69.797.ab.

Le texte clair est :

Ce chiffre part d’ici le vingt-huit février mille sept cent soixante sept.

18La seconde table de chiffrement

Dans cette seconde table, Rousseau utilise les mêmes techniques. Il donne une table chiffrante et une table déchiffrante, mais il emploie uniquement des groupes de deux lettres pour représenter des lettres, des chiffres, des mots, des fragments de mots. Il n’y a pas de point après chaque groupe pour indiquer la séparation. En effet, ceci n’est pas utile, car la personne qui va déchiffrer sait qu’il faut prendre des groupes de deux lettres. Par exemple, pour écrire la lettre a, Rousseau utilise soit de, soit sm. L’apostrophe est représentée par mn, et ainsi de suite. Des noms propres ont été ajoutés, par exemple celui du général Conway qui est représenté par les deux lettres gk.

Le 4 est utilisé pour retrancher la dernière lettre qui le précède, le 8 pour le retranchement de la lettre qui suit. Le 3 permet de doubler la lettre qui le précède et le 5 de doubler la lettre qui suit.

À nouveau, Jean-Jacques Rousseau donne un exemple :

dlmnomqt4ftsgtxzufufbmlbbnmecbpxmxumndifm5fbomonsoobni

Le déchiffrement est :

J’ignore quand partira ce chiffre, mais l’autre ne l’enverrai que par M. de Cerjat.

La pratique de Jean-Jacques Rousseau

Il semble que Jean-Jacques Rousseau ait très peu utilisé les tables qu’il propose. Elles étaient destinées aux échanges avec Du Peyrou. La première table qu’il a élaborée a été envoyée à Du Peyrou le 27 février 1767. Elle est partie de Wootton par la poste et est arrivée à Neuchâtel le 15 mars. Cependant le paquet semblait avoir été altéré. Du Peyrou en informe Jean-Jacques Rousseau dans la lettre du 15 mars 1767 :

J’ay reçu hier votre envoi no 9. Il n’a donc pas trop tardé en route, mais d’un autre côté le cachet m’a paru suspect, en ce qu’on n’y remarque aucune trace du talisman Arabesque. La cire est en partie couverte de papier qui s’y est attaché, et dans les endroits où elle est découverte elle paroit même à la loupe 19avoir été fondue sans conserver une empreinte quelconque. Je la trouve même plus épaisse que vous n’avez coutume de la mettre. Il y a donc apparence que le paquet a été ouvert1.

Du Peyrou a raison de se méfier. En effet, si le paquet a été ouvert, le nomenclateur est connu et n’a plus de valeur.

Par précaution, Du Peyrou a suggéré à Jean-Jacques Rousseau de mettre au point un autre nomenclateur en suivant le même principe de chiffrement et en ajoutant quelques noms (comme celui du général Conway) dont ils pourraient avoir besoin dans leurs échanges. Jean-Jacques Rousseau suivra ce conseil fin mars et enverra son second nomenclateur à Du Peyrou en avril 1767.

Pour les deux tables de chiffrement, à chaque fois, les tables chiffrantes et déchiffrantes sont sur la même page. Dans les documents écrits par Jean-Jacques Rousseau, à la suite des deux tables de chiffrement, on trouve un texte de sa main avec de nombreuses ratures. Il est fort probable que cela corresponde au déchiffrement d’un texte chiffré et envoyé par Du Peyrou, mais il ne semble pas y avoir de trace du texte chiffré initial, ni d’aucun autre texte chiffré. Il est donc vraisemblable que ces deux nomenclateurs aient été peu ou pas utilisés.

Quelle sûreté pour le chiffrement ?

Rousseau a donc élaboré deux nomenclateurs. Ce mode de chiffrement généralise les modes de chiffrement par substitution dans lesquels les lettres et les nombres sont représentés par des lettres, des chiffres ou des symboles. Cette généralisation permet un chiffrement plus rapide, car les mots utilisés fréquemment sont représentés par un symbole et il n’y a donc pas à chiffrer toutes les lettres du mot.

Pour rendre la méthode de chiffrement plus solide, on peut ajouter des nuls (chiffres trompeurs) ou utiliser plusieurs symboles pour représenter la même lettre ou le même mot, notamment pour les lettres ou les mots qui apparaissent souvent.

20Au xviiie siècle deux grandes méthodes de chiffrement classiques étaient employées, en particulier par les ambassadeurs et les personnages importants : des méthodes à base de nomenclateurs (utilisées ici par Rousseau) et des substitutions poly-alphabétiques (utilisées par exemple par la reine Marie-Antoinette).

La méthode de substitution poly-alphabétique avait la réputation d’être totalement sûre, mais d’être très pénible à utiliser. La méthode à base des nomenclateurs était considérée comme plus commode, mais on savait qu’il fallait développer un nomenclateur un peu étoffé pour éviter les attaques. En fait, les cryptologues de l’époque réussissaient en général à retrouver des passages chiffrés à l’aide du nomenclateur, mais il leur manquait certains mots ou certaines parties de phrases, ou encore de noms propres, car ils n’avaient pas assez d’éléments dans les textes chiffrés pour les retrouver.

Un commerce de nomenclateurs existait aussi dans toute l’Europe. Au xviiie siècle les messages chiffrés à l’aide de substitutions poly-alphabétiques n’étaient par contre pratiquement jamais attaqués.

Les cryptologues modernes émettent aujourd’hui sur ces pratiques des opinions sensiblement différentes de celles du xviiie siècle. En effet, on sait de nos jours déchiffrer les messages chiffrés par ces deux méthodes dès que l’on dispose de suffisamment de données, et ce aussi bien à l’aide d’un ordinateur qu’à la main. Il est cependant parfois vraiment long et difficile de tout retrouver à la main, particulièrement quand les textes sont assez courts, et ceci reste impossible lorsqu’un numéro correspond à un personnage inconnu de l’attaquant par exemple et est cité une seule fois. De plus, les personnes étant aujourd’hui plus familiarisées avec la manipulation de données numériques symboliques que les gens vivant au xviiie siècle, ces méthodes semblent plus simples à utiliser alors qu’elles paraissaient très innovantes et complexes à l’époque.

Un cryptologue moderne reconnaîtrait plusieurs types d’attaques, il distinguerait en particulier les attaques à chiffré seul, où l’attaquant dispose d’un ou plusieurs messages chiffrés, des attaques à clair connu, où l’attaquant connaît certains messages clairs et les chiffrés correspondants, et cherche à déchiffrer au moins partiellement un autre message dont il ne connaît que le chiffré mais qui a été chiffré par la même méthode, et avec la même clé. Il apparaît clairement que les méthodes à base de nomenclateur sont vraiment très faibles face à des attaques 21à clair connu, alors qu’elles présentent une meilleure résistance face à des attaques à chiffré seul, même si cette résistance n’est pas parfaite.

Pour commencer à décrypter un texte chiffré à l’aide d’un nomenclateur, une méthode consiste à repérer les symboles qui apparaissent le plus souvent et à comparer avec les mots ou lettres qui également apparaissent le plus souvent dans la langue dans laquelle le texte est écrit. Ceci permet de voir à quelles lettres du texte clair correspondent certains symboles du texte chiffré. Par exemple, dans la langue française, la lettre e est la lettre la plus courante. Donc si l’on possède un texte suffisamment long ou plusieurs textes, on peut commencer par repérer les e. On peut faire le même type de recherche pour d’autres lettres ou des mots, des articles, des doubles syllabes. Contre ce genre d’attaques, une solution consiste à utiliser plusieurs symboles, mais un habitué du cryptage pourra quand même arriver à décrypter à la main s’il dispose de suffisamment de temps et de données.

L’analyse des fréquences d’apparition des mêmes lettres ou symboles dans un texte chiffré pour décrypter les messages dans ce type de chiffrement a été proposé dès le ixe siècle par Al-Kindi. Or, même si les nomenclateurs réalisés par Rousseau sont de bonne qualité par rapport aux normes requises de l’époque, on peut remarquer que dans le premier nomenclateur, il propose deux chiffres différents pour remplacer la lettre e et trois chiffres différents pour la lettre a. Il aurait été préférable de mettre plus de possibilités pour la lettre e, qui est la plus courante de la langue française. Le second nomenclateur offre deux possibilités pour chiffrer aussi bien le a que le e. À nouveau, cette manière de chiffrer permet de retrouver les lettres les plus courantes. Il y a également des groupes de deux lettres pour les mots nuls. On peut encore remarquer que les consonnes doublées ne sont pas vraiment dissimulées, car dans le premier nomenclateur, il n’y a pas de méthode proposée. Dans le second, le doublement est indiqué à l’aide d’un chiffre, ce qui permet aussi un repérage.

22Usagers des nomenclateurs

et de la substitution poly-alphabétique

Les nomenclateurs ont été très utilisés. C’est Gabriel de Lavinde, secrétaire du pape Clément VII, qui inaugure, au xve siècle, le système de code secret le plus employé en Occident jusqu’à la Première Guerre mondiale. Par exemple Marie de Guise ainsi que sa fille Marie Stuart avaient leur nomenclateur. Le code de Marie Stuart sera cassé par Thomas Phelippes. Dans ses lettres à Jacques Bongars, Henri IV utilisait également un nomenclateur. Comme nous l’avons vu plus haut, l’analyse de l’apparition des fréquences des symboles permettait aux attaquants professionnels, même au xviiie siècle, de retrouver des passages des messages chiffrés.

Une autre méthode de chiffrement utilisée pendant le xviiie siècle est le chiffrement poly-alphabétique. La substitution poly-alphabétique consiste à changer d’alphabet périodiquement en utilisant un mot-clé pour déterminer quelle substitution codera une certaine lettre. Chaque lettre de la clé détermine une substitution. Pour chiffrer la lettre suivante, on utilise alors le caractère suivant de la clé, et ainsi de suite. On recommence au début de la clé quand tous ses caractères sont épuisés. Cette méthode nécessite une table de substitution et un mot clé. Ce dernier est changé à chaque message. Il faut donc trouver un moyen de se mettre d’accord sur le mot clé. Ce type de chiffrement a résisté pendant trois siècles. Parmi ces méthodes, on trouve le chiffrement de Porta et celui de Vigenère qui a été cassé par Friedrich Kasiski (1863) et Charles Babbage (1854) qui ne publia pas ses résultats. Durant la Révolution française, après l’échec de la fuite à Varennes, la reine Marie-Antoinette est enfermée aux Tuileries. Elle communique avec le comte Axel de Fersen à l’aide de lettres codées. Elle utilise un chiffrement du type Porta. Certaines lettres de l’alphabet désignaient des personnages importants (par exemple N pour le roi), mais même ces lettres étaient chiffrées. Cependant, comme elle ne chiffrait qu’une lettre sur deux, cela affaiblissait énormément son code. Son chiffre n’a cependant pas été cassé lors de la Révolution.

23

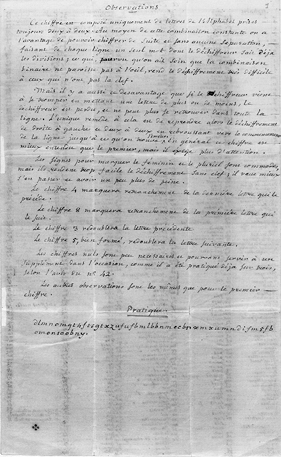

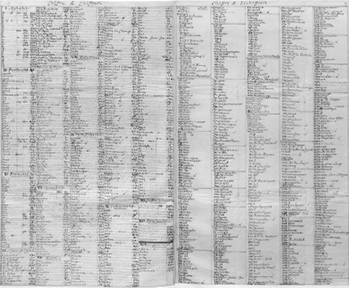

Fig. 1 – Bibliothèque Publique et Universitaire de Neuchâtel, MsR 54, fo1.

24

Fig. 2 – Bibliothèque Publique et Universitaire de Neuchâtel, MsR 54, fo2.

25

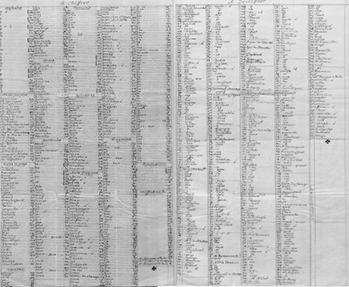

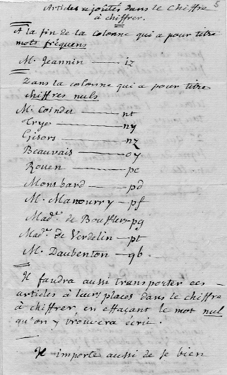

Fig. 3 – Bibliothèque Publique et Universitaire de Neuchâtel, MsR 54, fo3.

26

Fig. 4 – Bibliothèque Publique et Universitaire de Neuchâtel, MsR 54, fo4.

27

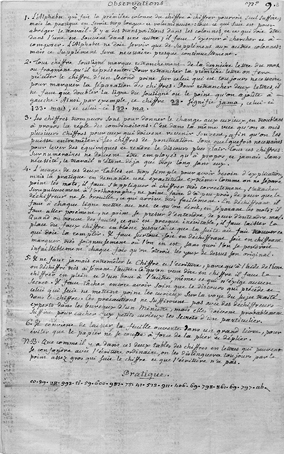

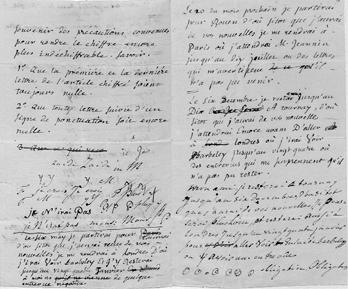

Fig. 5 – Bibliothèque Publique et Universitaire de Neuchâtel,

MsR 54, fo5.

Fig. 6 – Bibliothèque Publique et Universitaire de Neuchâtel, MsR 54, fo6.

1 CC 5778.